ドメイン偽装の基本から最新動向まで – なぜ対策が急務なのか

Oli Lynch

|サイバー犯罪 | 2025年7月11日

ウェブサイトスプーフィング、またはドメインスプーフィングとは、悪質な意図をもって、有名なウェブサイトや信頼性の高いウェブサイトを模倣した、品質の低い偽のウェブサイトを作成する行為を指します。

近年、ドメインスプーフィングを悪用した大規模なアドフラウドキャンペーンが発生し、PPC(ペイ・パー・クリック)プラットフォームや広告主に甚大な被害をもたらしています。この手口は現在も深刻な課題として認識されています。

今回は、ドメインスプーフィングの具体的な内容と、その仕組みについて詳しく解説します。

ドメインスプーフィングの基本

詐欺師は、品質の低いウェブサイトをプレミアム広告枠に見せかけることで、動画広告やディスプレイ広告を配信し、ボットトラフィックを広告に誘導して収益を上げています。

この手口は非常に効果的で、甚大な被害をもたらしています。

広告主は、本来であれば高品質な広告配信先からのトラフィックに対して費用を払っていますが、実際にはそのトラフィックが偽物であるため(英語記事参照)、コンバージョンには全く繋がりません。

偽サイトの収益化手口と実際のニュース事例に関する調査

CNBCのミーガン・グレアム記者は、自身の記事が「New York Times Post」という、一見正規のニュースサイトに盗用されているのを発見し、この手口について調査(英文)を開始しました。そのサイトには、他にも多数の盗用された記事が掲載されていました。

グレアム氏は、広告テクノロジー業界が極めて複雑なため、ウェブページを立ち上げるだけで、正規の広告主から容易に収益を得ることが可能であることを指摘しています。この事実が浮き彫りにしているのは、業界の複雑さが悪用されやすい側面を持っているということです。

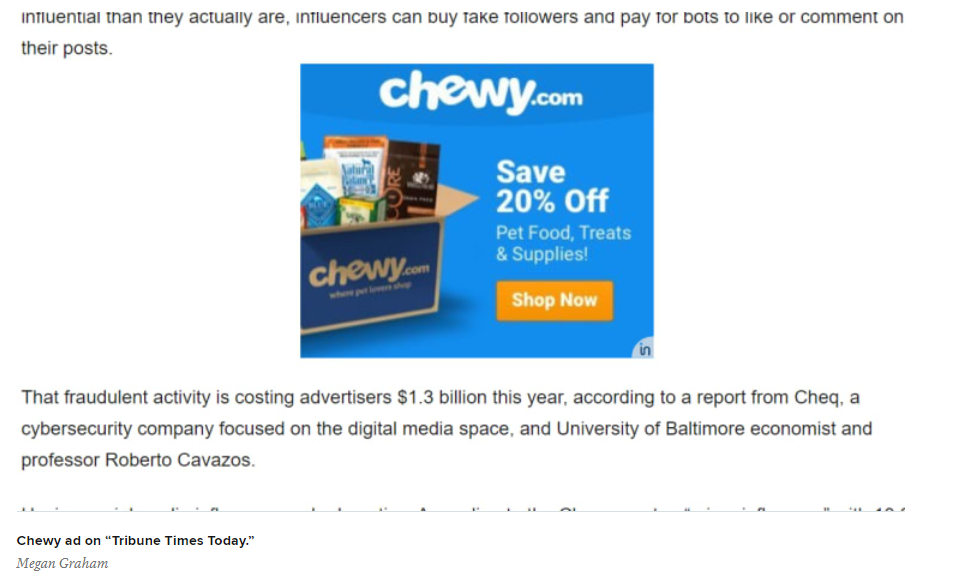

その後、グレアム氏は、ウェブサイトの設置がいかに容易であるかを実験的に示しました。GoDaddyでウェブサイトを設定し、Googleの警告を回避するためにSSL証明書を取得。その後、「Tribune Times Today」という新しいサイトを立ち上げ、簡単なスクレイピング手法でニュースサイトにコンテンツを自動投稿する仕組みを構築しました。

グレアム氏は、このシンプルなプロセスを通じて複数のAdTech企業に申請し、自身の「ニュースサイト」での広告配信許可を得ました。Google AdSenseはコンテンツのスクレイピングを理由に拒否しましたが、Kohl’s、Wayfair、Overstock、Chewyなどの大手ブランドの広告が、この簡単かつ容易な実験によってすぐにサイトに表示されるようになりました。[Overstockは声明で、広告主として詐欺の被害に遭っており、「防止策を講じるためにあらゆる手段を講じている」と述べています。]

皮肉なことに、ペット用品会社であるChewy.comは、メガン氏が執筆した広告詐欺の悪質業者と経済的損失(英文)に関するCHEQレポート(CNBCに掲載され、偽装サイトにもコピーされた記事)に広告を出稿しました。

このように、ドメインスプーフィングは詐欺師を除くすべての関係者にとって深刻な問題を引き起こしています。

ドメインスプーフィングには複数の異なる手法が存在します。

URL 書き換え

これは最もシンプルなドメインスプーフィング手法の一つです。詐欺師はPPC(ペイ・パー・クリック)オークションのホストサーバーを乗っ取り、プレミアムサイトの正規URLを偽のURLに置き換えます。

広告主は自身の広告がnytimes.comのようなサイトに配信されたと認識しますが、実際には最終段階で低品質なサイトへリダイレクトされてしまっています。

マルウェア

詐欺師は、感染したアプリやブラウザ拡張機能を使い、有料広告に対して大量のビューやクリックを生み出します。これらのアプリや拡張機能には、クリックスパムを行うヒットボットが組み込まれていることがよくあります。

ウェブサイト閲覧中に、ポップアップウィンドウからファイルのダウンロードを促されたり、アプリ使用中に不適切な広告がランダムに表示されたりする経験があるかもしれません。

これらは、広告詐欺機能を持つマルウェアが使用されている典型的な兆候です。

詐欺師はマルウェアを利用して、ユーザーが気づかないうちに閲覧中のウェブサイトやアプリに広告を挿入し、クリック報酬を得ています。

クロスドメイン埋め込み

これは、iframeを用いてウェブサイトを偽装する単純な手法です。iframeはHTML要素の一つで、ウェブサイト内に動画などを表示する小さなウィンドウを作成するために用いられます。

このiframeに他のウェブサイトや広告を埋め込むことで、広告が別の高品質なウェブサイトに表示されているかのように見せることが可能になります。

この手口は、ポルノやヘイトスピーチといった、質の低いサイトにプレミアムベンダーの広告を表示するためにも利用されています。

偽サイトの構築と収益化

CNBCの調査が示すように、正規のサイト自体ではなくとも、その著作権や投資価値を偽装し、自社サービスを収益化して報酬を得るという手口が横行しています。この問題は深刻化しており、ニュースサイトは「盗用禁止」の明確な意思表示をするようになりました。一例として、Midwest Center for Investigative Reporting(英文)は、「当社のコンテンツを大量または自動的に再掲載することはできません。記事は個別に選択して再掲載する必要があります。検索エンジンでのランキング向上や、ネットワーク広告からの収益獲得のみを目的としたウェブサイト構築に、当社のコンテンツを使用することはできません」と明言しています。

偽装手法の組み合わせによる収益化

上記のリストが示すように、ウェブサイトスプーフィングには多様なアプローチが存在します。これらの手法は、サーバー上で実行されるものもあれば、ブラウザやマルウェア感染といった外部ソフトウェアを介して実行されるものもあります。

サーバーサイドの感染は、MethBotやHyphBotのような、成功した広告詐欺でみられるように、広告取引所やSSPへの侵害を伴います。

スプーファーは、偽装または侵害されたIPアドレスでサーバーに侵入したり、自前のサーバーから本物に偽装した偽のデータを送信したりする手口を頻繁に用います。これにより、購入者はCNNやHuffington Postのような信頼できるウェブサイトのURLを見ていると思い込んでも、実際には全く無関係なサイトから購入しているという状況が生じます。

例えば「Methbot」スキーム(英文)では、6,000以上の米国のプレミアムパブリッシャーになりすまし、1日あたり最大500万ドルの詐欺収益を上げていました。

近年、ドメイン偽装やクリック生成は、アプリマルウェアや感染したWebブラウザによって、より巧妙かつ効果的に行われるようになっています。例えば2020年には、クリックインジェクションにより偽装広告をクリックさせるマルウェア「Tekya(英文)」が確認されています。

なぜ2023年でもウェブサイトスプーフィングが問題なのか?

その理由は非常に明確で、突き詰めると「お金」に行き着きます。

広告詐欺を働く者たちにとって、プレミアムな広告枠を偽装することは、手っ取り早く利益を得るための常套手段です。そのため、彼らは新たなセキュリティ対策が導入されるたびに、その回避策を常に探し続けています。

フィナンシャル・タイムズは、信頼されているブランドのドメインを偽装した詐欺の被害に遭いました。同社は、10の広告取引所における詐欺的な広告枠の価値が月額130万ドルに上ると試算しています。

この事件に関して、フィナンシャル・タイムズのデジタル広告運営ディレクターであるアンソニー・ヒッチングス氏は、Digidayへの寄稿(英文)で次のように述べています。「我々が発見した詐欺の規模には驚愕しています。業界は本質的に、組織犯罪に対してマーケティング予算を無駄に使い続けているのです。」

ウェブサイトスプーフィングや広告詐欺を撲滅するための努力は続けられていますが、理想的な状況にはまだ到達していません。

広告主は、クリック詐欺防止ソフトウェアを活用することで、広告詐欺やウェブサイトスプーフィングによる損害リスクを低減できます。CHEQは、主要なPPCプラットフォームやネットワーク(英文)に対応し、これらの巧妙な詐欺行為に対する包括的な保護を提供しています。

今すぐ効果を体感しませんか?無料セキュリティ診断で、貴社の課題解決の第一歩を踏み出してみましょう。