【TECH CHEQ】ブラックリスト方式以外のボット対策とは

CHEQ

|Web サイト運用・セキュリティ対策 | 2022年10月04日

by Ram Valsky

【Tech CHEQ】シリーズでは、CHEQ のサイバーセキュリティチームが当該分野における最新の情報と知見をお届けいたします。

従来、セキュリティチームは、ネットワークや環境を保護するためにブラックリストを使用してきました。ブラックリスト方式は、できるだけ多くの人が使用できるように設計されたシステムにおいて効果的であり、基本的には、脅威であると判断されたユーザーのみがブラックリストに登録されます。このようなシステムが機能するためには、脅威であると確定していない限り、全てのユーザーが安全であり、サイトへ迎え入れて問題がないという前提が必要です。ブラックリスト方式は、下記のようなセキュリティ対策において利用されています。

- ウイルス対策: エンドユーザーをインターネットからダウンロードされた悪意あるソフトウェアから保護。

- ファイアウォール: ネットワークに出入りする全てのデータパケットを検査し、通信を許可するかどうかを決定。

- WAF(Web アプリケーションファイアウォール): Web アプリケーションの保護を目的としたファイアウォールで、認証突破、XSS、SQL インジェクション等、HTTP 上の脅威に特化。

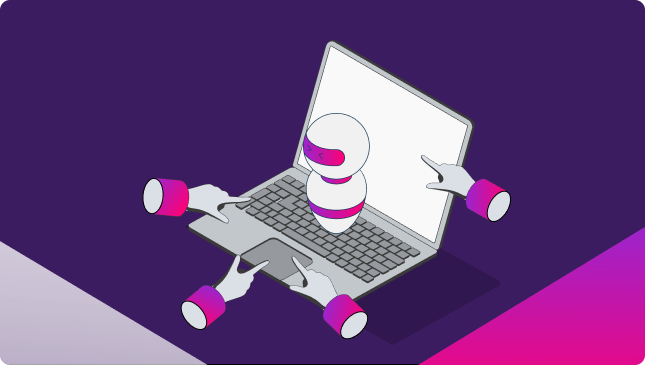

このような分野では、脅威を定義したり、ブロックすべき対象を測定したりすることが容易であるため、ブラックリスト方式が役立ちます。しかし、Web サイトやマーケティングキャンペーンをボットや偽ユーザー等のオートメーションツールから保護する必要がある場合、ブラックリスト方式の使用は適切ではありません。Go-to-Market において対応しなければいけない脅威やフラウドは、より巧妙になってきているためです。

ブラックリスト方式とは

その名前が示すように、ブラックリストは、悪意あるトラフィックによるフィンガープリントや不正行為のリストであり、例えば、悪意あるユーザーやボットによるネットワークや Web サイトへのアクセスをブロックするため、セキュリティソフトウェアやフラウド対策に使用されています。ブラックリストは、様々なセキュリティ条件に基づき予め設定しておく必要があり、必要に応じてアップデートすることも可能です。

ブラックリスト方式による

ボット対策のフラウド抑制効果

IP アドレス、メールアドレス、ドメインをベースにしたもの等、悪意あるアクティビティを検出するためのブラックリストは複数あります。これらのブラックリストは「フィード」と呼ばれ、通常、複数のブラックリストプロバイダーによって提供されます。この中には、blocklist.de、Firehol、Spamhaus 等、個人が無料で利用できるものもあれば、 有料のものもあります。

ご想像のとおり、これらのフィードには、提供するアクセスの種類、データ形式、目的、データ収集方法、データの更新や評価の頻度等、多くの違いがあります。各ブラックリストは、ネットワーク上の様々な情報源からの手法や信号を使用して、別途の目的のために作成されるため、これらの変数は全て重要です。情報源としては、通常、(1)ウイルス対策会社などのエンドポイントセキュリティ製品、(2)ルーター、ネットワークセキュリティ及びインフラ企業からのデータ、(3)DNS 及び SMTP サーバーや、Web セキュリティソフトウェアからのデータがあります。

ところが、ブラックリストは、セキュリティ企業によって業界で広く使用されているにも関わらず、フラウドやボットへの対策としては、ここ数年で効率が低下しています。

ブラックリスト方式のマイナス面

1. ブラックリストのサイズと精度は比例しない

一部のプロバイダーはブラックリストのサイズに誇りを持っています。理論的には、ブラックリストのサイズは特定された脅威の数を示し、従ってサイズが大きければ大きいほど効果も高いはずだからです。しかし実際には、リストに指定されている脅威の数はそれほど重要ではありません。ボット対策のためには、脅威の精度や関連性、脅威が判断されたユースケースの方が重要です。

2. カスタマイズができないと誤検知が生じる

リスト上で指定された脅威がいくら多くても、ブラックリスト単体によるボット対策は効果がありません。ブラックリストの機能は、各トラフィックに対してセキュリティ面からアクセスを許可するかどうかを決定することに特化しており、アクセスを許可してもよかったトラフィックをブロックしてしまったり、クライアント企業の状況へ応じて適切なカスタマイズや最適化を提供することができなかったりします。このような結果は、メタデータが不十分であったり、カテゴリ分割が過剰にされていたり、データ収集方法が不明であったりすることが原因であり、最終的に、脅威の流入元と各ユースケースとの関連性に混乱をもたらしてしまう場合があります。

3. 一意の識別子では不十分である

ブラックリスト方式に関するもう 1 つの重要な問題は、一意の識別子の使用です。IP などの一意の識別子は、ボット対策やフラウド抑制に有効とされ、特定地域からの過剰なトラフィックを制限し、ビジネスを保護するためにセキュリティシステムに導入されています。

しかし、IP を例にとると、最近では、VPN、プロキシ、および IP ローテーションを使用して実際の個人情報を隠しながら攻撃が実施されることが殆どであるため、IP をブラックリストに登録するだけでは攻撃をブロックすることはできません。昨今では、ボット(操作用)にレジデンシャルプロキシ(住宅用のIPアドレス)を使用することは非常に一般的です。これは、ビジネスにとって、潜在顧客が Web サイトに到達できるようにしておくため(ユーザーエクスペリエンスを損なわず、ユーザーがWebサイトに訪問できるようにするため)、住宅用の IP アドレスをブロックすることは現実的ではないことを逆手に取ったものです。

上記を踏まえると、効果的なセキュリティを実現するためには、ブラックリストにボット検出を頼るのではなく、リアルタイムで脅威を検出できるようになる必要があります。

4. フィードの更新がされていない

ブラックリストのフィードの更新頻度を保証するプロバイダもあれば、そうでないプロバイダもあります。これにより、時間が経っても更新されない静的または半静的なフィードが発生しています。これに加えて、フィードのデータを評価するために使用される方法は通常公開されていないため、セキュリティとビジネスにおける両方のゴールを満たすことが困難になっています。

5. フィードの情報源が不明である

フィードの情報源自体も、通常は公開されていません。複数のベンダーが同じ情報源を繰り返し利用すると、時間の経過とともに、本来は別々であったはずのベンダーのフィードが似通ってしまうようになります。結果として、多くのフィードに同じ情報が含まれることになり、誤ったデータも広まってしまうため、攻撃が成功するリスクが高まり、ボットの誤検知も増加します。

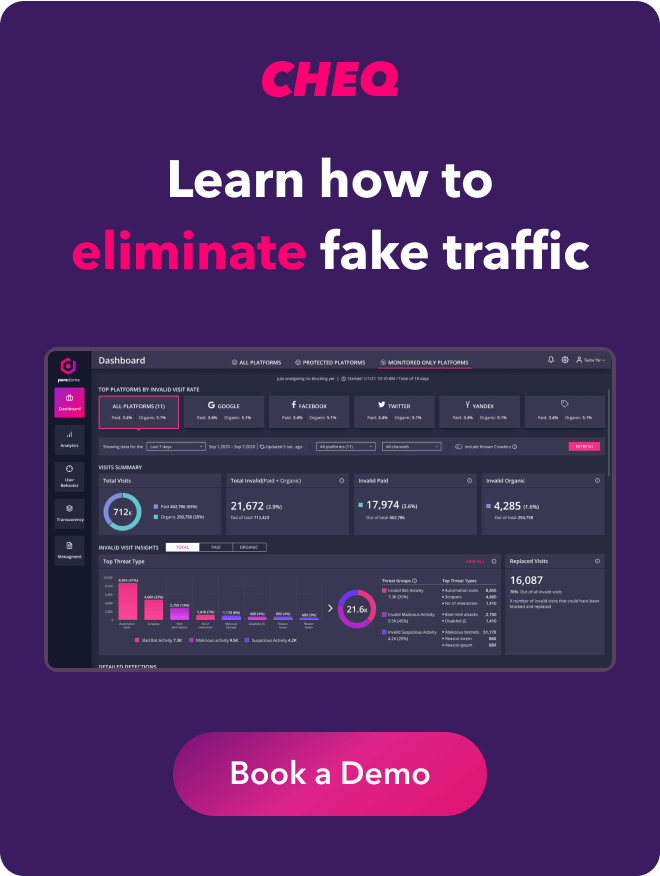

CHEQ がセキュリティ効果を最大化するために実施していること

多くの場合、ブラックリストによる IP ブロックでは、攻撃者をブロックすることはできません。このため、複数の戦略を適用することにより精度を高め、クライアント企業の状況に応じたカスタマイズや最適化を提供することで、悪意のあるボットからの脅威や攻撃から、ビジネスを保護できるようにする必要があります。CHEQ のテクノロジーチームは主に以下の2つのポイントに基づいて、セキュリティ技術を開発しています。

1. 攻撃者が使用しているオートメーションツールの特定

CHEQ の Web 及びネットワーク技術の専門家は、JavaScript やブラウザのフィンガープリントを利用して、全てのブラウザを検出し、新しいバージョンのブラウザをも識別することができます。

2. 行動パターンによるボットの識別:

また CHEQ では、国や地域、ISP 等をどのようにごまかしていても、行動検出、統計ベースのエンジン及び機械学習アルゴリズムを使用して、攻撃を識別することができます。

もちろん、これはブラックリストが不要になったと言うわけではありません。VPN やプロキシのリストに属している IP や、マルウェアに感染したりしているホスト等の外部信号をブラックリストに追加すると、検出の信頼性が高まることは事実です。ただし、ブラックリスト単体でセキュリティ戦略を全てカバーすることはできません。複数の機能を組み合わせることが、誤検知を最低限に抑えつつ、進化を続けるボットに対応していくための最善策であるでしょう。

元の記事:Why blacklisting is not enough to maximize bot mitigation